哈囉~

今天要接續昨天所談到的網路掃描,

想介紹另一個常見的工具Nmap,

它算是一種開源的主動情蒐工具,

是個功能強大,不論是小萌新們或是資安老手們都適用的掃描工具。

另外也可以用來偽造IP & MAC address,或是避開防火牆對系統進行漏洞掃描。

接下來我們就先透過一些實作來了解Nmap的功能吧!

一般Kali裡都已經有內建nmap了,

我們可以透過輸入nmap,來查看指令說明。

以下開始示範一些常用的指令。

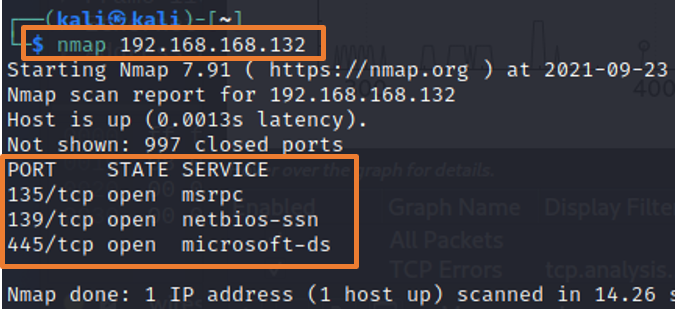

下面準備另一台XP的VM,IP為192.168.168.132,做為掃描的對象。

↓ 最基本的功能,輸入欲掃描的IP(或是Domain也可以),可以得到埠的狀態。

nmap 192.168.168.132

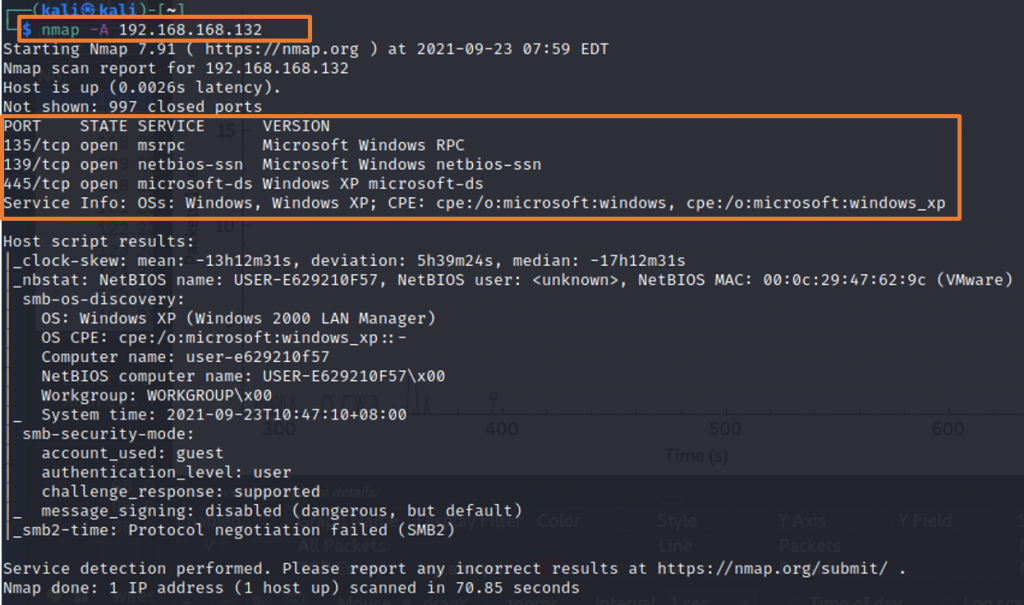

↓ 加入-A的參數,可以得到該系統的服務與作業系統版本等更多資訊。

nmap -A 192.168.168.132

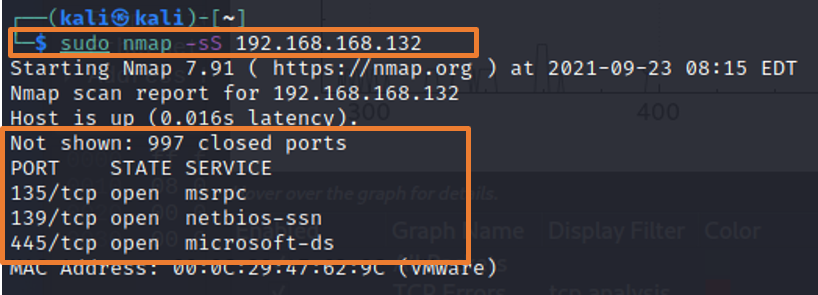

↓ 也可以透過掃描TCP的SYN,偵測主機埠的開放狀態

nmap -sS 192.168.168.132

Nmap會默認掃一千個最有個能開放的埠號,

可以看到SYN Scan的方式有掃到開放了3個埠,997個不被過濾了。

另外透過參數-sF及-sA,可以利用TCP的FIN/ACK掃描來檢視防火牆狀態。

↓ 如果是目標對象為開啟防火牆的狀態,可以透過以下指令來掃描。

nmap -Pn 192.168.168.132

掃描整個子網域nmap 192.168.168.*

掃描某一段子網域nmap 192.168.168.130-132

掃描幾個指定的目標nmap 192.168.168.130, 131, 132nmap www.example google.com demo.testfire.net

-p 指定埠

-O 檢測主機作業系統

-F 快速掃描常用的埠

-sL 查詢網域中的主機名稱

-sV 檢測常見的服務

-sT TCP Scan

-sU UDP Scan

-sX Xmas Scan

今天介紹了Nmap的一些基礎指令,

了解到Nmap可以檢測埠的狀態、服務的偵測、作業系統的偵測及搜尋主機。

另外有個叫Zenmap的工具,其實就是Nmap的圖形化介面版,可以去玩玩看~

再補充一個東東~

Nmap還有提供額外的腳本套件,

叫NSE(nmap script engine),

它輔助我們更深入地去進行網路掃描,

比如收集特定Http header的資訊、SSL heartbleed測試、暴力解密、模糊測試腳本等。

有機會的話再跟大家深入介紹囉。

走囉!高歌離席~![]()